Mittwoch, 20. Dezember 2006

Sichere Weihnachten!

Eigentlich nicht, aber ich habe trotzdem ein vorgezogenes Geschenk: Die AppArmor-Profile dieses Servers. Im Einzelnen sind das Profile für:

- Postfix (Mailuser in MySQL)

- maildrop (Maildirs in /home/mailbox/)

- Mailman

- Amavisd

- ClamAV

- SQLgrey

- Courier (Mailuser in MySQL)

- vsftpd

- diverser "Kleinkram"

Der Vorteil meiner Profile gegenüber den in SUSE Linux 10.1 mitgelieferten ist schlicht, dass meine Profile durchgetestet sind und (zumindest bei meiner Konfiguration) auch alle nötigen Aktionen erlauben. Das nervige Nacharbeiten der Profile und "warum blockt er das jetzt?" fällt also weg ;-)

Außerdem habe ich für einige Programme (Mailman, Courier, maildrop, vsftpd, SQLgrey, ClamAV) die Profile komplett selbst erstellt. (Bei vsftpd können Anpassungen der Pfade je nach Struktur der Homedirs nötig sein, außerdem ist /home/mailbox/ als Mail-Verzeichnis fest in den maildrop- und Courier-Profilen verdrahtet.)

Einige Profile sind nach /etc/apparmor/profiles/extra/ verlinkt - diese Profile funktionieren entweder im Originalzustand oder ich habe das entsprechende Programm noch nie gebraucht ;-)

Download: apparmor-profiles-20061220.tgz

Installation: nach /etc/apparmor.d/ entpacken, rcapparmor reload aufrufen und schon ist das System ein gutes Stück sicherer.

Die Weitergabe und Verwendung der AppArmor-Profile ist unter den Bedingungen der GPL erlaubt.

Und ich wünsche an dieser Stelle schon mal Sichere ;-) und Frohe Weihnachten!

Montag, 11. Dezember 2006

Spaß mit packages.debian.org

Eingabedaten validieren sollte die erste Lektion für alle sein, die sich mit ihren Scripten ins "WeltWeite Warten" (www) trauen.

Leider gibt es immer wieder traurige Gegenbeispiele. fefe hat jetzt entdeckt, dass packages.debian.org die URL-Parameter ungeprüft übernimmt, inclusive der auf der Seite angezeigten MD5SUM des Pakets. Sowas ist ziemlich blauäugig ;-)

Vor ein paar Stunden konnte man noch beliebigen HTML-Code einschleußen (siehe Screenshot - ja, soviel Spaß muss sein), inzwischen wird "immerhin" die MD5SUM auf Länge und erlaubte Zeichen überprüft. Eine falsche MD5SUM ausgeben geht immer noch, solange die Länge stimmt.

Eine falsche MD5sum in Verbindung mit einem manipulierten FTP-Server heißt de facto, dass jemand ein gefaktes Paket mit beliebig bösem Inhalt anbieten kann und das nichtmal auffällt. Auf debian-www hält man sowas aber für "low risk". Es geht ja auch nur um potenziell gefakte Pakete mit bösen suid-root Programmen...

Was fefe übersehen hat: auch die anderen Parameter sind beliebig manipulierbar. Ich bin mal gespannt, wie lange Debian den Internet Explorer zum Download anbietet *eg*

Wie man sowas manipulationssicher programmiert? Eigentlich recht einfach - man packt die Nutzdaten (Paketnamen, MD5SUM usw.) in eine Datenbank und übergibt dem Script nur die ID als Parameter.

UPDATE: Inzwischen wurde die RegEx etwas verschärft und erlaubt nur noch [0-9a-f]. Ich habe die obigen Links etwas angepasst, damit sie weiterhin funktionieren. Falsche MD5SUMs kann man immer noch einschleußen...

Freitag, 8. Dezember 2006

Kleines Mail-Rätsel

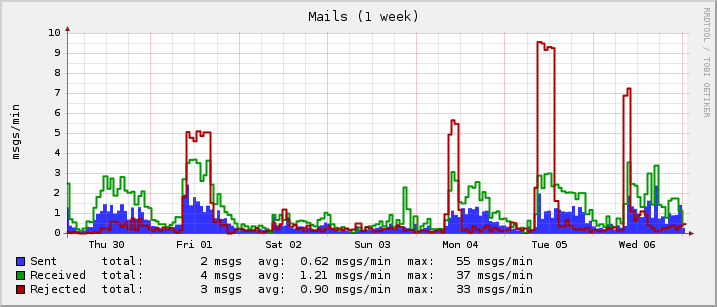

Das ist die Mailstatistik dieses Servers der letzten Woche. Die großen Ausschäge in der "Rejected"-Kurve stammen im Wesentlichen aus "Relay access denied" von einer einzigen IP.

Falls jemand gern Rätsel löst, hätte ich ein paar Fragen:

- Wann ist ein neuer Kunde dazugekommen?

- Ist es ein Privat- oder ein Geschäftskunde?

- Wann hat er endlich geglaubt, dass er SMTP Auth aktivieren muss? ;-)

Anhand der Grafik sollte die Lösung recht leicht zu finden sein. *g*

UPDATE (11.12.2006): Wie sich inzwischen herausgestellt hat, hat die Firewall die SMTP-Authentifizierung rausgefiltert...

Kommentare