Artikel mit Tag security

Donnerstag, 9. Februar 2017

PostfixAdmin 3.0.2

I just released PostfixAdmin 3.0.2.

I just released PostfixAdmin 3.0.2.

This release fixes a security bug - admins could delete protected aliases like abuse@ (CVE-2017-5930). Besides that, some non-security bugs were fixed. Read the official announcement for details.

Packages for openSUSE Tumbleweed and updates for Leap are already on their way to the official repos :-)

Dienstag, 27. September 2011

1001 bugs - or: the golden rules of bad programming

If you missed my talk at the openSUSE conference or want to see the slides (including notes) again - here we are:

1001 bugs - or: the golden rules of bad programming as PDF

(If you need an editable LibreOffice file, just drop me a note.)

Samstag, 11. Juli 2009

AppArmor in der Praxis

"AppArmor in der Praxis" - unter diesem Titel hielt ich einen Vortrag auf dem LinuxTag, der trotz des eher trockenen Themas (Security!) recht gut besucht war. Ich habe versucht, den Vortrag so unterhaltsam wie möglich zu halten - ob mir das gelungen ist, darf gern in den Kommentaren vermerkt werden ;-)

Ein Seifenkisten-Rennen und fast zwei Wochen später gibt es meine Präsentation zum Download. (Die Originaldatei im OpenDocument-Format ist auf Anfrage erhältlich.) Eine Video-Aufzeichnung des Vortrags müsste demnächst im openSUSE-Wiki verfügbar sein.

"AppArmor in practise" is the title of the talk I gave at LinuxTag which was received quite well despite the "pedestrian" security topic. Nevertheless I tried to make the talk as lively as possible - feel free to add a comment if this worked out ;-)

One soap box race and nearly two weeks later, I managed to upload my presentation (german). (The original file in OpenDocument format is available on request.) A video recording of my talk should be available on the openSUSE wiki soon.

Download:apparmor-in-der-praxis.pdf

Samstag, 27. Juni 2009

Apparmor-Pfofile für 11.1

Wie gerade in meinem Vortrag "AppArmor in der Praxis" versprochen gibt es hier meine AppArmor-Profile, die ich auf meinem 11.1-Server benutze. Hinweis: Viele Profile sind im complain-Mode - mit aa-enforce können sie in den enforce-Mode versetzt werden. (Die Präsentation lade ich in den nächsten Tagen hoch.)

As just proposed in my "AppArmor in der Praxis" talk at LinuxTag, here are the AppArmor profiles I use on my 11.1 server. Note that many of them are in complain mode - use aa-enforce to switch them to enforce mode. (I'll upload my presentation in some days.)

Download: apparmor-profiles-111.tar.bz2

Dienstag, 19. Juni 2007

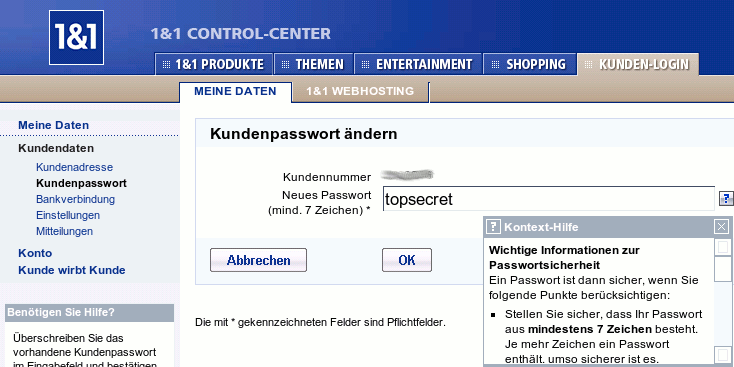

1&1 gibt Tipps zur Passwortsicherheit

Muss ich dazu wirklich etwas sagen?

Na gut, für den Fall, dass jemand das Problem nicht sieht: Ein Passwort, das im Klartext angezeigt wird, kann niemals sicher sein. Dass direkt daneben Tipps für ein sicheres Passwort gegeben werden, würde ich als ironisch bis peinlich bezeichnen.

Beim Runterscrollen kommen übrigens noch bessere Tipps:

- Ändern Sie Ihr Passwort sofort, wenn Sie den Verdacht haben, dass es einer anderen Person bekannt sein könnte.

Hinter mir sitzen ein paar Leute, also: Waaaaa-aaaaas, alle 10 Sekunden Passwort ändern?!

- Notieren Sie sich niemals Ihr Passwort.

Dann brauche ich ganz, ganz dringend Tipp-Ex auf dem Bildschirm...

Lustigerweise ist das (im Vergleich zum Vertragspasswort) eher unwichtige Mail-Passwort besser geschützt - das kann man sich nicht anzeigen lassen, sondern nur ändern. Im Gegenzug wird das FTP-Passwort im Klartext angezeigt. Klar, das ist ja auch wertvoller als Mailpasswörter, warum sollte man das verstecken? *grummel*

Bevor sich jemand wundert, warum ich mich plötzlich bei 1&1 rumtreibe: Abschlussarbeiten einer Kündigung, die Domains habe ich gerade zu mir umgezogen :-)

Mittwoch, 20. Dezember 2006

Sichere Weihnachten!

Eigentlich nicht, aber ich habe trotzdem ein vorgezogenes Geschenk: Die AppArmor-Profile dieses Servers. Im Einzelnen sind das Profile für:

- Postfix (Mailuser in MySQL)

- maildrop (Maildirs in /home/mailbox/)

- Mailman

- Amavisd

- ClamAV

- SQLgrey

- Courier (Mailuser in MySQL)

- vsftpd

- diverser "Kleinkram"

Der Vorteil meiner Profile gegenüber den in SUSE Linux 10.1 mitgelieferten ist schlicht, dass meine Profile durchgetestet sind und (zumindest bei meiner Konfiguration) auch alle nötigen Aktionen erlauben. Das nervige Nacharbeiten der Profile und "warum blockt er das jetzt?" fällt also weg ;-)

Außerdem habe ich für einige Programme (Mailman, Courier, maildrop, vsftpd, SQLgrey, ClamAV) die Profile komplett selbst erstellt. (Bei vsftpd können Anpassungen der Pfade je nach Struktur der Homedirs nötig sein, außerdem ist /home/mailbox/ als Mail-Verzeichnis fest in den maildrop- und Courier-Profilen verdrahtet.)

Einige Profile sind nach /etc/apparmor/profiles/extra/ verlinkt - diese Profile funktionieren entweder im Originalzustand oder ich habe das entsprechende Programm noch nie gebraucht ;-)

Download: apparmor-profiles-20061220.tgz

Installation: nach /etc/apparmor.d/ entpacken, rcapparmor reload aufrufen und schon ist das System ein gutes Stück sicherer.

Die Weitergabe und Verwendung der AppArmor-Profile ist unter den Bedingungen der GPL erlaubt.

Und ich wünsche an dieser Stelle schon mal Sichere ;-) und Frohe Weihnachten!

Montag, 11. Dezember 2006

Spaß mit packages.debian.org

Eingabedaten validieren sollte die erste Lektion für alle sein, die sich mit ihren Scripten ins "WeltWeite Warten" (www) trauen.

Leider gibt es immer wieder traurige Gegenbeispiele. fefe hat jetzt entdeckt, dass packages.debian.org die URL-Parameter ungeprüft übernimmt, inclusive der auf der Seite angezeigten MD5SUM des Pakets. Sowas ist ziemlich blauäugig ;-)

Vor ein paar Stunden konnte man noch beliebigen HTML-Code einschleußen (siehe Screenshot - ja, soviel Spaß muss sein), inzwischen wird "immerhin" die MD5SUM auf Länge und erlaubte Zeichen überprüft. Eine falsche MD5SUM ausgeben geht immer noch, solange die Länge stimmt.

Eine falsche MD5sum in Verbindung mit einem manipulierten FTP-Server heißt de facto, dass jemand ein gefaktes Paket mit beliebig bösem Inhalt anbieten kann und das nichtmal auffällt. Auf debian-www hält man sowas aber für "low risk". Es geht ja auch nur um potenziell gefakte Pakete mit bösen suid-root Programmen...

Was fefe übersehen hat: auch die anderen Parameter sind beliebig manipulierbar. Ich bin mal gespannt, wie lange Debian den Internet Explorer zum Download anbietet *eg*

Wie man sowas manipulationssicher programmiert? Eigentlich recht einfach - man packt die Nutzdaten (Paketnamen, MD5SUM usw.) in eine Datenbank und übergibt dem Script nur die ID als Parameter.

UPDATE: Inzwischen wurde die RegEx etwas verschärft und erlaubt nur noch [0-9a-f]. Ich habe die obigen Links etwas angepasst, damit sie weiterhin funktionieren. Falsche MD5SUMs kann man immer noch einschleußen...

Kommentare