Dienstag, 27. September 2011

1001 bugs - or: the golden rules of bad programming

If you missed my talk at the openSUSE conference or want to see the slides (including notes) again - here we are:

1001 bugs - or: the golden rules of bad programming as PDF

(If you need an editable LibreOffice file, just drop me a note.)

Sonntag, 28. August 2011

1001 bugs

1001 bugs - das ist eins der Ergebnisse meiner Mitarbeit bei (open)SUSE: Ich habe vorhin meinen 1001. Bugreport eingereicht. Außerdem werde ich unter dem Motto "1001 bugs - or: the golden rules of bad programming" einen Vortrag auf der openSUSE conference halten. Die genaue Beschreibung meines Vortrags steht unter dem englischen Text. Ich habe schon eine ganze Reihe von Ideen für den Vortrag, bin aber für Vorschläge in den Kommentaren offen.

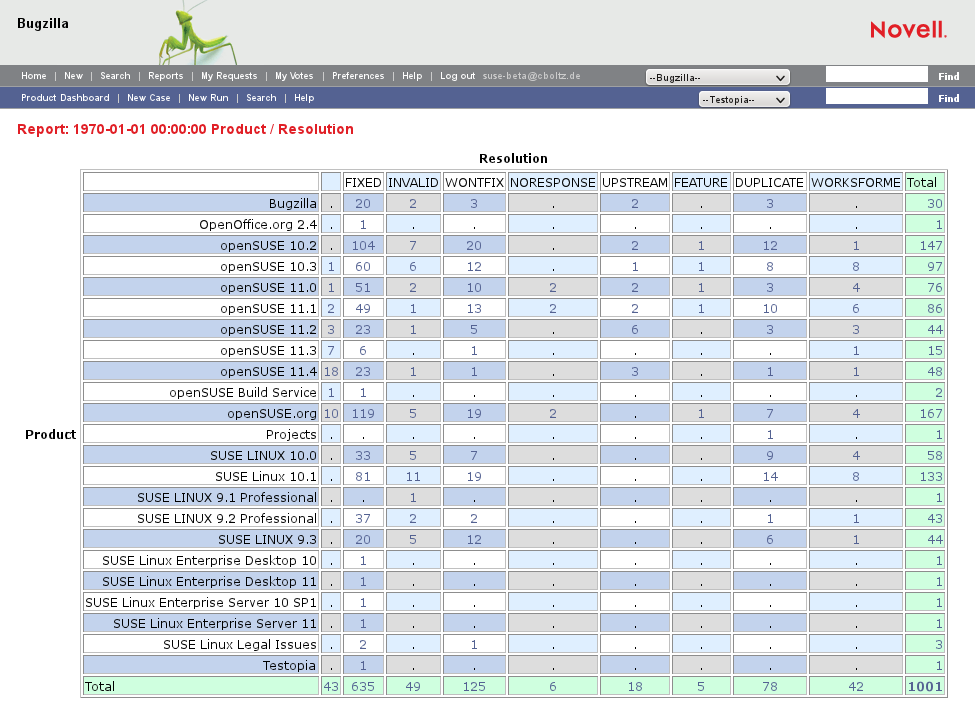

Wer sich für meine Bugzilla-Statistik interessiert, findet unten den Screenshot. Man sieht deutlich, dass ich bei SUSE Linux 9.2 mit dem Betatesten angefangen habe und seitdem die Entwickler mit Bugreports zuschütte ;-)

1001 bugs - that's one of the results of my work on (open)SUSE: I just filed my 1001. bugreport. Besides that, I'll give a talk "1001 bugs - or: the golden rules of bad programming" at the openSUSE conference. I already have lots of ideas for my talk, however I'm open for proposals - just add a comment here.

If you are interested in my bugzilla statistics, have a look at the screenshot below. You can clearly see that I started beta-testing with SUSE Linux 9.2 and since then overwhelm the developers with bugreports ;-)

But first I'll give you the the detailed description of my talk:

1001 bugs - or: the golden rules of bad programming

You'll find lots of books telling you how to write good code. That's nice and maybe even useful, but boring ;-)

My talk will give you something more inspiring: the golden rules of bad programming. It also comes with some interesting[tm] things I've seen in bugzilla as topping.

Most examples will be in pseudocode to be understandable for everybody.

(the reports for 9.x and some other products are non-public, which means you'll probably get a lower number)

Sonntag, 19. Juni 2011

patch2mail 1.1

(nur für Admins interessant, daher nur auf englisch)

I just released patch2mail 1.1 which will send you a mail when updates are available for your openSUSE system.

Changes:

- patch2mail will now also send notifications for package updates, not only for patches (configurable in /etc/sysconfig/patch2mail)

- include a note about package manager updates (they can hide other updates)

- older distributions are still supported of course - just make sure to install the package for the correct distribution. However the new features listed above are only supported on 11.1 and newer.

You can download patch2mail from the openSUSE build service.

I have also submitted the new version to Factory (SR 74130).

Sonntag, 17. April 2011

Spezieller Alias - und ein neues Zuhause für apparmor.vim

Erstmal ein kleines Schnipsel aus meiner Konsole:

Let's start with a sniplet from my console:

cb@geeko:~/postfixadmin> svn help | head -n1 usage: svn <subcommand> [options] [args] cb@geeko:~/postfixadmin> cd /home/cb/apparmor cb@geeko:~/apparmor> svn help | head -n1 Bazaar 2.0.5 -- a free distributed version-control tool

Mein SVN ist nicht verrückt geworden ;-) - ich habe nur ein kleines Script vorgelagert, das man am Besten als Verzeichnis-abhängigen Alias bezeichnen könnte. Wenn ich im Verzeichnis ~/apparmor bin, wird aus "svn" wie durch Geisterhand ein "bzr"-Aufruf. Das Script ~/bin/svn ist nicht wirklich kompliziert:

My SVN didn't go crazy ;-) - I just prepended a small script you could best describe as directory-dependent alias. When I'm working in ~/apparmor, it magically replaces "svn" with a "bzr" call. The script ~/bin/svn is not really complicated:

#!/bin/bash command=/usr/bin/svn # use the full path. Just "svn" will result in an endless loop! pwd | grep -q ^/home/cb/apparmor && command=/usr/bin/bzr exec $command "$@"

Warum ich das Ganze brauche? Ich habe seit kurzem Commit-Rechte bei AppArmor, damit apparmor.vim endlich ein offizielles Zuhause hat. Außerdem habe ich schon ein paar Profil-Updates commited. (Keine Angst: vom C-Code werde ich mich fernhalten ;-)

AppArmor verwendet Bazaar für die Versionskontrolle, und das ist glücklicherweise Parameter-kompatibel zu SVN (zumindest bei dem, was ich brauche) und erspart mir so die Umgewöhnung an noch eine Versionsverwaltung.

Nebenbei: Für Bazaar musste ich mir einen Launchpad-Zugang einrichten, und habe natürlich[tm] auch gleich einen Bug in Launchpad gefunden ;-)

Why do I need this? Since a short while, I have commit access for AppArmor. This finally gives apparmor.vim an official home. I also commited some profile updates. (Don't worry - I'll stay away from the C code ;-)

AppArmor uses Bazaar as version control system, which is luckily parameter compatible to SVN (at least for the commands I use). This means I don't have to keep another version control system in mind.

BTW: For Bazaar I had to create a Launchpad account, and of course[tm] found a Launchpad bug instantly ;-)

Dienstag, 15. März 2011

Releases!

Gleich zwei Releases in einem Blog-Eintrag:

- gerade eben habe ich PostfixAdmin 2.3.3 freigegeben - ein reines Bugfix-Release, für Details verweise ich auf das Changelog ;-)

- openSUSE 11.4 wurde am letzten Donnerstag freigegeben - mit vielen neuen Versionen, Features und, was mich besonders freut, mit AppArmor 2.5.1 and funktionierenden AppArmor-Utils :-) Details gibt es im offiziellen openSUSE Release Announcement.

- I just released PostfixAdmin 2.3.3 - a pure bugfix release, see the Changelog for details;-)

- openSUSE 11.4 was released last thursday - with lots of new versions, features, and, most pleasant for me, with AppArmor 2.5.1 and working AppArmor utilities :-) See the official openSUSE Release Announcement for details.

Sonntag, 24. Oktober 2010

Keysigning made easy

(... more or less ;-)

Auf der openSUSE conference gab es neben vielen interessanten Vorträgen und noch mehr netter Leute aus der openSUSE community eine Keysigning-Party. Damit nicht jeder von ganz vorn anfangen muss, hier mein HowTo zum schnellen Signieren der Keys mit caff. Da die "Amtssprache" auf der conference englisch war, gibt es dieses HowTo auch nur in englisch ;-)

At the openSUSE conference I heard many interesting talks and met lots of nice people from the openSUSE community. I also took part at the keysigning party. To avoid that everybody has to start from scratch, here is a HowTo sign keys efficiently with caff.

Preparation

Install caff. It's included in the package "signing-party" in the home:worldcitizen repo and requires perl-GnuPG-Interface and several other packages from devel:languages:perl.

zypper ar -f http://download.opensuse.org/repositories/devel:/languages:/perl/openSUSE_11.3/ devel:languages:perl zypper ar -f http://download.opensuse.org/repositories/home:/worldcitizen/openSUSE_11.3 home:worldcitizen zypper in signing-party

caff uses postfix to send out the signed keys (or whatever listens on localhost:25), therefore you have to make sure to have a working config. Many mailservers reject mails from dialup hosts nowadays. You have to setup postfix to send mails using your provider's mail relay (usually needs SMTP Auth), and you have to make sure it converts your local "geeko@localhost" sender with a working mail address. You can do this with YaST or (as I did) edit /etc/postfix/main.cf directly:

relayhost = mailserver.example.com smtp_sasl_auth_enable = yes smtp_sasl_password_maps = hash:/etc/postfix/sasl_passwd sender_canonical_maps = hash:/etc/postfix/sender_canonical

Restart postfix after this changes ("rcpostfix restart").

sasl_passwd must contain a line like this:

# servername SMTP Auth username:password mailserver.example.com user@example.com:topsecret

sender_canonical looks like this: (host.name is the output of "hostname -f", geeko is your username)

geeko@host.name user@example.com

Then run postmap - postfix always reads the binary form (*.db) of the files, not the plain text version.

postmap sasl_passwd postmap sender_canonical

[Update 2013-07-17: fixed sasl_passwd syntax and typos in sender_canonical filename]

Now you have to configure caff. Run "caff" once to generate the configuration file ~/.caffrc, then edit at least the following settings:

$CONFIG{'owner'}

$CONFIG{'email'}

$CONFIG{'keyid'}

Signing the keys

I always sign the fingerprints instead of the key ids. This has the advantage that I don't have to compare the fingerprints manually.

cp ksp-opensuse-conf-10.txt keys-to-sign.txt vi keys-to-sign.txt

Remove all keys you do not want to sign (those from people that missed the keysigning party or with invalid ID cards) from keys-to-sign.txt. Also remove your own key from the list, it's pointless to sign it.

If people gave you additional keys on a paper strip, create a list of their key ids and save it as additional-keys.txt. Then run

gpg --recv-keys `cat additional-keys` echo "--- additional keys ---" >> keys-to-sign.txt LANG=C gpg --fingerprint `cat additional-keys ` >> keys-to-sign.txt

After that, open keys-to-sign.txt and check the fingerprint of the newly added keys. This is important because they were not included in the original checksum of the ksp*.txt file.

Then create a list of fingerprints to sign:

grep "Key fingerprint" keys-to-sign.txt | sed 's/.*= // ; s/ //g' > fingerprints-to-sign.txt

For some reason, caff failed to download the keys for me. Therefore I did it myself. (Replace /home/cb/.caff/ with the tempdir you use for caff in the following command)

gpg --homedir=/home/cb/.caff/gnupghome --secret-keyring /home/cb/.gnupg/secring.gpg \ --recv-keys `cat fingerprints-to-sign.txt`

After that, you can finally sign the keys and mail them to their owners:

caff `cat fingerprints-to-sign.txt`

To be sure nothing goes wrong, check against your printed list from the keysigning party that you really want to sign the key. To save the signature, type "save" at the gpg> prompt.

That's it. You should now have produced a mail flood ;-) to the owners of all the keys you signed.

Freitag, 11. Juni 2010

LinuxTag 2010 - Henne bügelt...

Auf dem LinuxTag 2010 geht es heiß zu. Damit meine ich nicht nur das Wetter, sondern auch Henne. Er wird wohl zur Hausfrau - gestern hat er sogar auf dem openSUSE-Stand gebügelt...

LinuxTag 2010 is hot. I don't only mean the weather with this, but also Henne. He seems to become a housewife - yesterday he started ironing at the openSUSE booth...

|

|

Anschließend ging es zur LinuxNacht am Berliner Strand (Beach at the Box). Eine nette Location, aber leider mussten wir ab 23:00 Uhr in die "Box".

Afterwards we went to the LinuxNacht at the Berlin beach (Beach at the Box). A nice location, but unfortunately we had to go inside at 11pm.

|

|

Freitag, 1. Januar 2010

Prosit Neujahr!

Prosit Neujahr und alles Gute für 2010! Dieser Artikel enthält einiges, das ich schon 2009 bloggen wollte, und außerdem eine kleine Neujahrsüberraschung von SpamAssassin ;-)

Happy New Year! This article contains some things I wanted to blog about in 2009 already, and a little new year surprise from SpamAssassin ;-)

- PostfixAdmin 2.3 wurde im Oktober 2009 releast, RPMs gibt es natürlich im openSUSE Build Service

PostfixAdmin 2.3 was released in october 2009, RPMs are available in the openSUSE Build Service - Postfixadmin 2.4 (oder 3.0?) wird Smarty für die Templates verwenden

PostfixAdmin 2.4 (or 3.0?) will use smarty for the templates - PostfixAdmin 2.3.1 (alle Bugfixes seit dem 2.3-Release, aber ohne Smarty) ist in Arbeit

PostfixAdmin 2.3.1 (with all bugfixes since 2.3 release, but without smarty) is under development - openSUSE 11.2 wurde im November 2009 releast, und auch gleich von uns (Jan, Jan-Simon und mir) auf der Open Source Expo in Karlsruhe präsentiert

openSUSE 11.2 was released in november 2009, and presented by us (Jan, Jan-Simon and me) at the Open Source Expo in Karlsruhe - und die Neujahrsüberraschung von SpamAssassin: 2010 bekommt jede Mail erstmal 3.188 Punkte... - Bugreport

and the new year surprise from SpamAssassin: every mail in 2010 gets 3.188 points... - Bugreport

Samstag, 11. Juli 2009

AppArmor in der Praxis

"AppArmor in der Praxis" - unter diesem Titel hielt ich einen Vortrag auf dem LinuxTag, der trotz des eher trockenen Themas (Security!) recht gut besucht war. Ich habe versucht, den Vortrag so unterhaltsam wie möglich zu halten - ob mir das gelungen ist, darf gern in den Kommentaren vermerkt werden ;-)

Ein Seifenkisten-Rennen und fast zwei Wochen später gibt es meine Präsentation zum Download. (Die Originaldatei im OpenDocument-Format ist auf Anfrage erhältlich.) Eine Video-Aufzeichnung des Vortrags müsste demnächst im openSUSE-Wiki verfügbar sein.

"AppArmor in practise" is the title of the talk I gave at LinuxTag which was received quite well despite the "pedestrian" security topic. Nevertheless I tried to make the talk as lively as possible - feel free to add a comment if this worked out ;-)

One soap box race and nearly two weeks later, I managed to upload my presentation (german). (The original file in OpenDocument format is available on request.) A video recording of my talk should be available on the openSUSE wiki soon.

Download:apparmor-in-der-praxis.pdf

Samstag, 27. Juni 2009

Apparmor-Pfofile für 11.1

Wie gerade in meinem Vortrag "AppArmor in der Praxis" versprochen gibt es hier meine AppArmor-Profile, die ich auf meinem 11.1-Server benutze. Hinweis: Viele Profile sind im complain-Mode - mit aa-enforce können sie in den enforce-Mode versetzt werden. (Die Präsentation lade ich in den nächsten Tagen hoch.)

As just proposed in my "AppArmor in der Praxis" talk at LinuxTag, here are the AppArmor profiles I use on my 11.1 server. Note that many of them are in complain mode - use aa-enforce to switch them to enforce mode. (I'll upload my presentation in some days.)

Download: apparmor-profiles-111.tar.bz2

Freitag, 26. Juni 2009

LinuxTag 2009

Freitag, 19. Dezember 2008

openSUSE 11.1 - und eine etwas andere Werbemethode

openSUSE 11.1 wurde heute freigegeben / was released today.

Neben diesem Blogeintrag habe ich mich zu einer etwas ungewöhnlichen Werbemethode per .htaccess entschieden:

Besides this blog entry, I decided to start a somewhat unusual advertising campaign using .htaccess:

RewriteCond %{HTTP_REFERER} myspace.com [OR]

RewriteCond %{HTTP_REFERER} web3.vs165036.vserver.de [OR]

# some other domains

RewriteRule .*\.(gif|jpg|jpeg|bmp|png)$ http://counter.opensuse.org [R,NC]Das bedeutet, dass Leute, die Bilder von diesem Blog auf ihren Seiten einbinden und mir Traffic produzieren, ab sofort Werbung fürs neueste openSUSE-Release machen :-) Man sollte eben das Beste aus dem Bilderklau machen *g*

This means that people who hotlink images from my blog on their pages (and cause traffic on my server) are automatically advertising the new openSUSE-release :-) Hey, I'm making the best of these image thefts *g*

(BTW: Am häufigsten geklautes Bild / most stolen image: Winterlicher Weinberg)

Dienstag, 9. Dezember 2008

patch2mail for openSUSE 11.1

(nur für Admins interessant, daher nur auf englisch)

I just released patch2mail 0.9.4 which will send you a mail when updates are available for your openSUSE system (details).

Changes:

- updated patch2mail script to make it compatible with openSUSE 11.1 (zypper lu needs "-t patch" now)

- some small XSLT fixes to hide useless messages (thanks Thomas!)

- older distributions are still supported of course - just make sure to install the package for the correct distribution

Oh, and I'm going to submit patch2mail to Contrib ;-)

Donnerstag, 2. Oktober 2008

Faulpelz-MX

Zur Spamabwehr gibt es diverse Möglichkeiten. Seit einiger Zeit habe ich versuchsweise einen "Faulpelz-MX" laufen, der als Backup-MX eingetragen ist und den ganzen Tag nur Mails mit der temporären Fehlermeldung »I'm a "Faulpelz, please use the primary MX« abweist.

Das Ergebnis in Form einer Reject-Statistik für einen Tag:

There are several ways to fight spam. Since some time I'm using a "Faulpelz-MX" (a "Faulpelz" is a sluggard) which does nothing else than rejecting mails with a temporary error message »I'm a "Faulpelz, please use the primary MX« all the day.

The results in the reject statistics for one day:

- 18.000 ix.dnsbl.manitu.net blacklist (5xx)

- 12.000 zen.spamhaus.org blacklist (5xx)

- 13.000 Faulpelz-MX (4xx)

- 600 Greylisting (4xx)

Sprich: Rund ein Drittel der Spammer probiert es beim Backup-MX, der aber den ganzen Tag nur auf der faulen Haut liegt und keine Mails annimmt ;-) Im Gegenzug ist insbesondere Greylisting stark entlastet, die Blacklisten natürlich auch. Und einen billigeren Check als eine RegEx-Prüfung auf .* wird es kaum geben *g*

Die Menge an abgewiesenen Mails insgesamt hat sich übrigens seit Einsatz des Faulpelzes nicht erhöht - die Spammer sind also immer noch zu faul, um es bei mehreren MXen zu probieren. Nur ein paar "echte" Mailserver, die ins Greylisting laufen, probieren es zusätzlich auch beim Faulpelz - die sind aber zahlenmäßig zu vernachlässigen.

Die nötige Postfix-Konfiguration gibt es im vollständigen Eintrag...

About one third of the spammers try to deliver their mails to the backup MX - which simply rejects all the mails. This reduces the load especially on greylisting, but also on blacklists. And you won't find a "cheaper" check than checking against the .* regex *g*

BTW: The total number of rejected mails didn't change since I use the Faulpelz as backup MX - the spammers are still too lazy to retry at the primary mailserver. Only some "real" mailservers that hit greylisting retry at the Faulpelz - but these can be ignored numerically.

Read the full article to see the required postfix configuration...

Sonntag, 20. Juli 2008

patch2mail for openSUSE 11.0

(nur für Admins interessant, daher nur auf englisch)

I just released patch2mail 0.9.2 which will send you a mail when updates are available for your openSUSE system (details).

Changes:

- updated patch2mail script to make it compatible with openSUSE 11.0 (zypp-checkpatches-wrapper is deprecated, replaced with zypp-refresh-wrapper and zypper --xmlout lu)

- older distributions are still supported of course - just make sure to install the package for the correct distribution

- some spec changes to make rpmlint more happy (it still complains about some things)

Kommentare