Artikel mit Tag openSUSE

Verwandte Tags

apache blog linux opensuse apparmor berlin bug fun linuxtag mail php postfixadmin script security server avm novell treiber foto landjugend neustadt schneewittchen s9y browser debian spam typo3 fasching insheim jquery keyboard gpg keysigning mysql patch2mail plesk postfix mediawiki multiboilerplate login phpmyadmin regexSonntag, 24. Oktober 2010

Keysigning made easy

(... more or less ;-)

Auf der openSUSE conference gab es neben vielen interessanten Vorträgen und noch mehr netter Leute aus der openSUSE community eine Keysigning-Party. Damit nicht jeder von ganz vorn anfangen muss, hier mein HowTo zum schnellen Signieren der Keys mit caff. Da die "Amtssprache" auf der conference englisch war, gibt es dieses HowTo auch nur in englisch ;-)

At the openSUSE conference I heard many interesting talks and met lots of nice people from the openSUSE community. I also took part at the keysigning party. To avoid that everybody has to start from scratch, here is a HowTo sign keys efficiently with caff.

Preparation

Install caff. It's included in the package "signing-party" in the home:worldcitizen repo and requires perl-GnuPG-Interface and several other packages from devel:languages:perl.

zypper ar -f http://download.opensuse.org/repositories/devel:/languages:/perl/openSUSE_11.3/ devel:languages:perl zypper ar -f http://download.opensuse.org/repositories/home:/worldcitizen/openSUSE_11.3 home:worldcitizen zypper in signing-party

caff uses postfix to send out the signed keys (or whatever listens on localhost:25), therefore you have to make sure to have a working config. Many mailservers reject mails from dialup hosts nowadays. You have to setup postfix to send mails using your provider's mail relay (usually needs SMTP Auth), and you have to make sure it converts your local "geeko@localhost" sender with a working mail address. You can do this with YaST or (as I did) edit /etc/postfix/main.cf directly:

relayhost = mailserver.example.com smtp_sasl_auth_enable = yes smtp_sasl_password_maps = hash:/etc/postfix/sasl_passwd sender_canonical_maps = hash:/etc/postfix/sender_canonical

Restart postfix after this changes ("rcpostfix restart").

sasl_passwd must contain a line like this:

# servername SMTP Auth username:password mailserver.example.com user@example.com:topsecret

sender_canonical looks like this: (host.name is the output of "hostname -f", geeko is your username)

geeko@host.name user@example.com

Then run postmap - postfix always reads the binary form (*.db) of the files, not the plain text version.

postmap sasl_passwd postmap sender_canonical

[Update 2013-07-17: fixed sasl_passwd syntax and typos in sender_canonical filename]

Now you have to configure caff. Run "caff" once to generate the configuration file ~/.caffrc, then edit at least the following settings:

$CONFIG{'owner'}

$CONFIG{'email'}

$CONFIG{'keyid'}

Signing the keys

I always sign the fingerprints instead of the key ids. This has the advantage that I don't have to compare the fingerprints manually.

cp ksp-opensuse-conf-10.txt keys-to-sign.txt vi keys-to-sign.txt

Remove all keys you do not want to sign (those from people that missed the keysigning party or with invalid ID cards) from keys-to-sign.txt. Also remove your own key from the list, it's pointless to sign it.

If people gave you additional keys on a paper strip, create a list of their key ids and save it as additional-keys.txt. Then run

gpg --recv-keys `cat additional-keys` echo "--- additional keys ---" >> keys-to-sign.txt LANG=C gpg --fingerprint `cat additional-keys ` >> keys-to-sign.txt

After that, open keys-to-sign.txt and check the fingerprint of the newly added keys. This is important because they were not included in the original checksum of the ksp*.txt file.

Then create a list of fingerprints to sign:

grep "Key fingerprint" keys-to-sign.txt | sed 's/.*= // ; s/ //g' > fingerprints-to-sign.txt

For some reason, caff failed to download the keys for me. Therefore I did it myself. (Replace /home/cb/.caff/ with the tempdir you use for caff in the following command)

gpg --homedir=/home/cb/.caff/gnupghome --secret-keyring /home/cb/.gnupg/secring.gpg \ --recv-keys `cat fingerprints-to-sign.txt`

After that, you can finally sign the keys and mail them to their owners:

caff `cat fingerprints-to-sign.txt`

To be sure nothing goes wrong, check against your printed list from the keysigning party that you really want to sign the key. To save the signature, type "save" at the gpg> prompt.

That's it. You should now have produced a mail flood ;-) to the owners of all the keys you signed.

Freitag, 1. Januar 2010

Prosit Neujahr!

Prosit Neujahr und alles Gute für 2010! Dieser Artikel enthält einiges, das ich schon 2009 bloggen wollte, und außerdem eine kleine Neujahrsüberraschung von SpamAssassin ;-)

Happy New Year! This article contains some things I wanted to blog about in 2009 already, and a little new year surprise from SpamAssassin ;-)

- PostfixAdmin 2.3 wurde im Oktober 2009 releast, RPMs gibt es natürlich im openSUSE Build Service

PostfixAdmin 2.3 was released in october 2009, RPMs are available in the openSUSE Build Service - Postfixadmin 2.4 (oder 3.0?) wird Smarty für die Templates verwenden

PostfixAdmin 2.4 (or 3.0?) will use smarty for the templates - PostfixAdmin 2.3.1 (alle Bugfixes seit dem 2.3-Release, aber ohne Smarty) ist in Arbeit

PostfixAdmin 2.3.1 (with all bugfixes since 2.3 release, but without smarty) is under development - openSUSE 11.2 wurde im November 2009 releast, und auch gleich von uns (Jan, Jan-Simon und mir) auf der Open Source Expo in Karlsruhe präsentiert

openSUSE 11.2 was released in november 2009, and presented by us (Jan, Jan-Simon and me) at the Open Source Expo in Karlsruhe - und die Neujahrsüberraschung von SpamAssassin: 2010 bekommt jede Mail erstmal 3.188 Punkte... - Bugreport

and the new year surprise from SpamAssassin: every mail in 2010 gets 3.188 points... - Bugreport

Samstag, 11. Juli 2009

AppArmor in der Praxis

"AppArmor in der Praxis" - unter diesem Titel hielt ich einen Vortrag auf dem LinuxTag, der trotz des eher trockenen Themas (Security!) recht gut besucht war. Ich habe versucht, den Vortrag so unterhaltsam wie möglich zu halten - ob mir das gelungen ist, darf gern in den Kommentaren vermerkt werden ;-)

Ein Seifenkisten-Rennen und fast zwei Wochen später gibt es meine Präsentation zum Download. (Die Originaldatei im OpenDocument-Format ist auf Anfrage erhältlich.) Eine Video-Aufzeichnung des Vortrags müsste demnächst im openSUSE-Wiki verfügbar sein.

"AppArmor in practise" is the title of the talk I gave at LinuxTag which was received quite well despite the "pedestrian" security topic. Nevertheless I tried to make the talk as lively as possible - feel free to add a comment if this worked out ;-)

One soap box race and nearly two weeks later, I managed to upload my presentation (german). (The original file in OpenDocument format is available on request.) A video recording of my talk should be available on the openSUSE wiki soon.

Download:apparmor-in-der-praxis.pdf

Samstag, 27. Juni 2009

Apparmor-Pfofile für 11.1

Wie gerade in meinem Vortrag "AppArmor in der Praxis" versprochen gibt es hier meine AppArmor-Profile, die ich auf meinem 11.1-Server benutze. Hinweis: Viele Profile sind im complain-Mode - mit aa-enforce können sie in den enforce-Mode versetzt werden. (Die Präsentation lade ich in den nächsten Tagen hoch.)

As just proposed in my "AppArmor in der Praxis" talk at LinuxTag, here are the AppArmor profiles I use on my 11.1 server. Note that many of them are in complain mode - use aa-enforce to switch them to enforce mode. (I'll upload my presentation in some days.)

Download: apparmor-profiles-111.tar.bz2

Freitag, 19. Dezember 2008

openSUSE 11.1 - und eine etwas andere Werbemethode

openSUSE 11.1 wurde heute freigegeben / was released today.

Neben diesem Blogeintrag habe ich mich zu einer etwas ungewöhnlichen Werbemethode per .htaccess entschieden:

Besides this blog entry, I decided to start a somewhat unusual advertising campaign using .htaccess:

RewriteCond %{HTTP_REFERER} myspace.com [OR]

RewriteCond %{HTTP_REFERER} web3.vs165036.vserver.de [OR]

# some other domains

RewriteRule .*\.(gif|jpg|jpeg|bmp|png)$ http://counter.opensuse.org [R,NC]Das bedeutet, dass Leute, die Bilder von diesem Blog auf ihren Seiten einbinden und mir Traffic produzieren, ab sofort Werbung fürs neueste openSUSE-Release machen :-) Man sollte eben das Beste aus dem Bilderklau machen *g*

This means that people who hotlink images from my blog on their pages (and cause traffic on my server) are automatically advertising the new openSUSE-release :-) Hey, I'm making the best of these image thefts *g*

(BTW: Am häufigsten geklautes Bild / most stolen image: Winterlicher Weinberg)

Dienstag, 9. Dezember 2008

patch2mail for openSUSE 11.1

(nur für Admins interessant, daher nur auf englisch)

I just released patch2mail 0.9.4 which will send you a mail when updates are available for your openSUSE system (details).

Changes:

- updated patch2mail script to make it compatible with openSUSE 11.1 (zypper lu needs "-t patch" now)

- some small XSLT fixes to hide useless messages (thanks Thomas!)

- older distributions are still supported of course - just make sure to install the package for the correct distribution

Oh, and I'm going to submit patch2mail to Contrib ;-)

Sonntag, 20. Juli 2008

patch2mail for openSUSE 11.0

(nur für Admins interessant, daher nur auf englisch)

I just released patch2mail 0.9.2 which will send you a mail when updates are available for your openSUSE system (details).

Changes:

- updated patch2mail script to make it compatible with openSUSE 11.0 (zypp-checkpatches-wrapper is deprecated, replaced with zypp-refresh-wrapper and zypper --xmlout lu)

- older distributions are still supported of course - just make sure to install the package for the correct distribution

- some spec changes to make rpmlint more happy (it still complains about some things)

Dienstag, 3. Juni 2008

Zurück vom LinuxTag

Der LinuxTag ist mal wieder vorbei. Wie gewohnt waren es schöne Tage in Berlin, an denen ich einiges lernte und auch etlichen Besuchern am openSUSE-Stand ihre Fragen beantworten konnte. Außerdem traf ich viele Leute, die ich vorher nur aus Mails kannte. Mindestens genauso schön waren die Abende - am Donnerstag auf der LinuxNacht (die offizielle LinuxTag Party), am Freitag mit dem openSUSE Team beim "openSUSE dinner".

Vielen Dank an alle, die durch ihre gelungenen Vorträge, ihre interessanten Fragen und durchs Spendieren des Abendessens ;-) den LinuxTag zu einem gelungenen Event machten!

Inzwischen habe ich auch meine Hausaufgaben gemacht und die GPG-Keys aller Teilnehmer der Keysigning-Party signiert.

LinuxTag is over again. As usual, the time in Berlin was very good. I learned several things and was able to answer lots of questions at the openSUSE booth. Besides that, I met several people I only knew from mails before. The evenings were even better - thursday at the LinuxNacht (LinuxNight, the official LinuxTag party), friday at the openSUSE dinner with the openSUSE team.

Thanks to everybody who made the LinuxTag an exciting event by giving good talks, asking interesting questions and by treating the dinner ;-)

In the meantime, I did my homework and signed the GPG keys of all participiants of the keysigning party.

Der LinuxTag in Bildern: / LinuxTag in pictures:

Donnerstag, 29. Mai 2008

Berlin, Berlin, ich bin in Berlin!

Wie schon vor ein paar Tagen angedroht ;-) bin ich seit heute in Berlin. Heute morgen habe ich mir zuerst ein paar Sehenswürdigkeiten angesehen, und seit ca. 10:30 Uhr bin ich auf dem LinuxTag zwischen Vorträgen, Besuchen an diversen Ständen und Dienst am openSUSE-Stand.

Da ich gerade keine Lust für große Worte habe (ich habe schon genügend Leuten openSUSE nähergebracht ;-) lasse ich lieber Bilder sprechen.

As already mentioned some days ago ;-) I'm at the LinuxTag in Berlin. This morning, I first did some sightseeing. Since about 10:30 am, I'm at the LinuxTag between talks, visiting boots and the openSUSE booth.

I don't really want to write lots of text right now (I have already explained openSUSE to enough people ;-) and let images talk.

Reichstag |  Brandenburger Tor |  ... und dann nix wie ab zum LinuxTag ;-) |

Dienstag, 26. Februar 2008

Mirror

Hatte ich noch gar nicht erwähnt: Das CBlog hat seit ein paar Wochen einen offiziellen Mirror: http://planetsuse.org/de/

Zumindest solange, bis sich noch andere Leute finden, die rund um openSUSE aktiv sind und auf deutsch bloggen - dann wird aus dem Mirror ein echter Planet ;-)

Meine englischsprachigen Beiträge gibt es auch weiterhin auf der englischen Seite von Planet SUSE.

Dienstag, 26. Februar 2008

patch2mail - now in Zypp SVN

Mein erster Commit ins Zypp SVN: patch2mail. Ich nutze diese Gelegenheit gleich mal, um das Ganze bekanntzumachen ;-)

Server-Administratoren kennen das Problem: Es gibt kein gutes und einfaches Werkzeug, um per Mail benachrichtigt zu werden, sobald es neue Updates gibt. Mein patch2mail füllt diese Lücke und verschickt die gewünschte Mail.

Da Admins eh englisch können müssen, ist der Rest dieses Eintrags auf englisch ;-)

My first commit to the Zypp SVN: patch2mail. I'll use this opportunity to announce this little tool ;-)

Server admins know the problem: There's no good and simple tool available to get an email notification when new security updates are available.

patch2mail is a simple tool that fills this gap and mails you whenever new updates are available.

In theory, you could use

zypper lu | mail -s updates root

but this will also send a mail if no update is available.

I was annoyed by that and therefore wrote this little tool, consisting of a shell script and a XSLT file to transform the zypper XML output to text.

Usage is easy: Download the RPM from the buildservice (http://software.opensuse.org/search?q=patch2mail, it's in home:cboltz) and install it on your server. Make sure you receive mails for root (for example setup mail forwarding in /etc/aliases). That's it. The script directly installs to /etc/cron.daily and will inform you when new updates are available.

patch2mail is available for openSUSE 10.2 and 10.3. (might work on 11.0 alpha also, but I didn't test it yet)

If you want to know in advance how the update notification mails look, have a look at this example mail:Subject: <servername> updates === foobar-libs - Patch 1234-0 (security) === foobar-libs: fixed security issue when doing foo. This patch contains the fix for a security problem when doing foo. [... long patch description continues ...]

Mittwoch, 5. Dezember 2007

Computer beim Shutdown *nicht* ausschalten

(this text describes how to avoid that your computer switches off itsself on shutdown - english version available in the openSUSE wiki as SDB article)

Auch wenn der Wunsch etwas ungewöhnlich ist: mein Server soll sich nach dem Shutdown nicht automatisch ausschalten.

Der Grund ist einfach: ich schalte den Strom mit einer abschaltbaren Steckdose an und aus und möchte nicht jedesmal den Power-Button des Servers betätigen. Das Problem ist, dass das BIOS nicht die Option bietet, bei Rückkehr der Stromversorgung den Rechner hochzufahren. Immerhin erinnert sich der Rechner an den letzten Status - nach einem Stromausfall (auch wenn er über die abschaltbare Steckdose simuliert wurde ;-) fährt er also wieder hoch.

Die Lösung ist einfach, sobald man sie kennt: In /etc/sysconfig/shutdown muss die Variable HALT="halt" gesetzt werden (Voreinstellung ist "auto").

Bei dieser Gelegenheit sollte man auch gleich einen HALT_SOUND in derselben Datei setzen, damit der Rechner nach dem Shutdown piept. Damit kann man ein zu frühes Abschalten der Stromversorgung vermeiden.

(Der Dank geht an Stefan Seyfried, der mich auf die Configdatei hingewiesen hat.)

Montag, 8. Oktober 2007

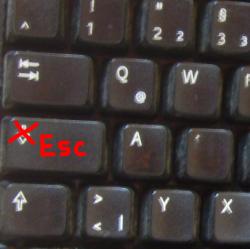

vim-freundliche Tastatur

(as special present for everybody coming from my People of openSUSE interview, this post also includes an english translation (green font) ;-)

Ich bin gerade in den Nachrichten :-) Um genau zu sein: Ich wurde für People of openSUSE interviewt. Als kleines Geschenk an alle openSUSE-User hier die Erklärung, wie man seine Tastatur vim-freundlicher macht.

Vim ist dank der Tastaturbedienung der schnellste Editor, den ich kenne. Einzig der weite Weg zur Escape-Taste stört etwas. Linux wäre aber nicht Linux, wenn man die Tastaturbelegung nicht selbst ändern könnte.

Aus meiner Sicht ist CapsLock ziemlich überflüssig. Daher habe ich Escape auf CapsLock verlegt und nutze jetzt die noch überflüssigere Break-Taste für CapsLock.

Die Änderung der Tastaturbelegung ist ziemlich einfach. Zuerst legt man ~/.Xmodmap mit folgendem Inhalt an:

Vim is the fastest editor I know because you can operate it with the keyboard. Only the long distance to the Escape key is annoying. But Linux would not be Linux if you could not change the keyboard mapping yourself.

IMHO the CapsLock key is quite superfluous. Therefore I have mapped Escape to the CapsLock key and use the even more superfluous Break key for CapsLock functionality.

Changing the keyboard mapping is easy. First create ~/.Xmodmap with this content:

!! map CapsLock functionality to the "Break" key

keycode 110 = Caps_Lock

!! map Escape to the CapsLock key

keycode 66 = Escape

!! clear CapsLock and map it on "Break"

clear Lock

add Lock = Caps_Lock

Jetzt muss man nur noch dafür sorgen, dass die .Xmodmap beim Login geladen wird. Da die KDE-Tastatureinstellungen gern mal die Einstellungen der .Xmodmap überschreiben, mache ich das Ganze spät genug mit einem Script im KDE Autostart-Ordner:

Then you have to make sure that .Xmodmap is loaded at login. The KDE keyboard settings tend to overwrite earlier settings, therefore I load my .Xmodmap late enough in a script inside the KDE autostart folder:

xmodmap /home/cb/.Xmodmap

Wenn man auch die virtuellen Konsolen mit dieser Tastaturbelegung bestücken möchte (diesmal ohne die Änderung von Break), legt man die Datei /usr/share/kbd/keymaps/i386/qwertz/escape-capslock.map mit folgendem Inhalt an:

If you want to modify the keymap of the virtual consoles also (this time without changing Break), create the file /usr/share/kbd/keymaps/i386/qwertz/escape-capslock.map with this content:

include "de-latin1-nodeadkeys.map.gz" # enter your local keytable here

keycode 58 = Escape

alt keycode 58 = Meta_Escape

Anschließend ändert man in /etc/sysconfig/keyboard die Tastaturbelegung:

Then change your keyboard layout in /etc/sysconfig/keyboard:

KEYTABLE="escape-capslock.map"

Das wars. Mit dieser kleinen Änderung der Tastaturbelegung lässt es sich mit vim noch bequemer und schneller arbeiten.

That's it. With this little change of the keyboard layout, working with vim is more comfortable and faster.

Donnerstag, 4. Oktober 2007

openSUSE 10.3 ist da!

Neuigkeiten aus Nürnberg: Heute wurde openSUSE 10.3 offiziell released und steht zum Download bereit. Eine Übersicht über die Highlights von openSUSE 10.3 gibt es bei den openSUSE News, mit dabei ist auch eine Reihe von Screenshots. Weitere Infos gibt es wie immer im openSUSE Wiki.

Meine persönliche Meinung: 10.2 war schon sehr gut, aber 10.3 ist noch besser!

Zur Feier des Tages finden einige Release Parties statt, die aber leider alle zu weit weg sind. Mein Vorschlag für alle, die in der Pfalz wohnen, ist deshalb:

Kommt diesen Samstag (6.10.) zum Linux Infotag der LUG Landau - ich bin definitiv dort. Im Anschluss suchen wir uns ein gemütliches Lokal und feiern openSUSE 10.3 :-)

Dienstag, 5. Juni 2007

LinuxTag - Nachschlag

Der LinuxTag ist inzwischen vorbei. Wie befürchtet ;-) "durfte" ich vom Nachtzug (kam um 5:33 in Karlsruhe an) direkt ab in die Weinberge. Das verhindert übrigens zuverlässig, dass man einschläft...

Zwischenzeitlich haben auch andere Leute über den LinuxTag geschrieben, u. a. AJ (Vorbereitung, openSUSE day, nochmal openSUSE day und LinuxTag und LinuxNacht) und Martin Lasarsch.

Was gibt es im Nachhinein noch Interessantes vom LinuxTag zu berichten?

Am Freitag war die Keysigning-Party mit rund 100 Teilnehmern. Die Beschreibung "Kultiges Zusammensitzen und gemeinsames Murmeln magischer Zahlen." (Gert Döring, FdI 95) trifft es ziemlich gut, auch wenn es in diesem Fall nach dem Prüfen der MD5- und SHA1-Summen hauptsächlich ein "OK, stimmt" war. Damit war es mit dem Zusammensitzen auch schon vorbei, weil sich dann alle auf dem Flur aufstellten und gegenseitig ihre Idendität prüften. Ja, das muss man mal erlebt haben ;-)

Das Signieren der Keys habe ich dann mit caff gemacht, das AJ freundlicherweise im Buildservice zur Verfügung stellt. Leider war Postfix auf meinem Laptop nicht korrekt konfiguriert (Absender cb@cboltz.boltz...), sodass wohl etliche Mails mit den Signaturen nahe /dev/null gelandet sein dürften :-( Ich werde nächste Woche die Keys aller Teilnehmer durchsehen und an alle, die meine Signatur noch nicht haben, nochmal eine Mail schicken. Außerdem ist ein Feature Request zu überlegen - caff sollte KMail zum Versand unterstützen ;-) oder notfalls wenigstens alle Mails als mbox rausschreiben können. Wer im Jahr 2007 noch zwingend einen korrekt konfigurierten MTA auf einer Workstation voraussetzt, ist ziemlicher Optimist...

Das zum LinuxTag - für mich waren es 3 schöne Tage in Berlin, auch wenn ich von der Stadt recht wenig gesehen habe. Beim LinuxTag habe ich auf den Vorträgen wieder einiges gehört und gelernt, viele Bekannte getroffen und auch der Kontakt mit "Otto-Normal-User" am openSUSE-Stand war immer wieder interessant. Und nächstes Jahr fahre ich natürlich wieder hin!

Kommentare